İnternete bağlı bir bilgisayara kötü amaçlı yazılım bulaşması riski asla sıfıra indirgenemez. Hataların meydana geldiği yazılımın niteliği budur. Yazılım tasarımı hatalarının olduğu yerlerde, bu hataları kendi yararlarına kullanacak insanlar var.

En iyi PC kullanıcıları, bir enfeksiyon olasılığını en aza indirgemek ve bir kötü amaçlı yazılımın yol açabileceği hasarı azaltmak - kullanıcının hassas verileri çalmak veya makineye sunuculara yönelik bir siber saldırının bir parçası olarak kumanda etmek niyetinde mi binlerce mil uzakta.

Geçen hafta, İnternet kullanıcıları bir çevrimiçi savaşın çapraz ateşinde yakalandılar. Bir tarafta e-posta yoluyla kötü amaçlı yazılım gönderen spam gönderenler ve diğer kötü niyetli türler vardı. Diğer yandan Spamhaus, spamla mücadele eden bir organizasyondu. Don Reisinger’in geçtiğimiz Çarşamba günü bildirdiği gibi, bazı Avrupa bölgelerinde saldırı sonucu Rusya’da ve Doğu Avrupa’da da suç çetelerine yol açabilecek ciddi yavaşlamalar yaşandı.

Declan McCullagh geçen Cuma günü yayınlanan bir yayında, bu tür saldırıları yenmek için teknolojinin on yıldan fazla bir süredir biliniyor olmasına rağmen, İnternet genelinde teknolojinin uygulanmasının zor olduğunu ve pratik olarak konuşmanın imkansız olabileceğini söyledi.

Peki bu, günlük ortalama internet kullanıcınızı nereye bırakıyor? Makinelerimizin kötü amaçlı yazılım tarafından ele geçirilmesini önleme kabiliyetimiz her zaman doğuştan gelen duyarlılığımızla sınırlı olacaktır. Yapmamamız gereken bir dosyayı veya Web sayfasını açmak için kandırılma ihtimalimiz var.

PC enfeksiyon oranları, ücretsiz antivirüs yazılımı prevalansına rağmen sabit kalmaktadır. AV Comparatives'in (PDF) test sonuçlarına göre, en iyi güvenlik programları bile bazı kötü amaçlı yazılımları tespit edememektedir. Örneğin, Ağustos 2011'de yapılan testlerde, Microsoft Security Essentials, yüzde 92, 1 ve "çok az" yanlış pozitif tespit oranıyla Gelişmiş (ikinci en yüksek puanlama seviyesi) olarak derecelendirildi.

PC enfeksiyonlarını hiçbir zaman elimine edemeyeceğimiz için, botnetlere karşı en iyi savunma kaynakta değil, ISS'nin ağına giriş noktasındadır. Geçtiğimiz yılın temmuz ayında, İnternet Mühendisliği Görev Gücü, bot tespit ve kaldırmanın getirdiği zorlukların altını çizen ISS Ağlarında Botların Düzeltilmesi için Öneriler taslağı yayınladı.

Ne yazık ki, ISS'ler için botnetleri tespit etmek ve kaldırmak çok kolay değildir. ISS'ler müşterilerinin bilgisayarlarını taradığında, PC taramayı bir saldırı olarak algılayabilir ve bir güvenlik uyarısı oluşturabilir. Birçok kişi, ISS'lerin müşterilerinin makinelerinin içeriğini taramasının gizlilik etkileri konusunda endişe duyuyor. Öyleyse, ISS'lerin veri paylaşma ve genel olarak birlikte çalışma konusunda temel isteksizliği var.

IETF'in önerdiği düzeltmelerin çoğu, kullanıcıları bilgisayarlarını enfeksiyonlara karşı taraması ve keşfettiği şeyleri ortadan kaldırması gerektiği konusunda eğitmeye başlıyor. Virüs enfeksiyonlarının çoğu, sistemi yavaşlatarak veya başka türlü sorunlara yol açarak varlıklarını bilmesini sağlarken, birçok botun gizli yapısı, kullanıcıların onları hiç tanımayabileceği anlamına gelir. Bot, kullanıcının verilerini çalmak için değil, yalnızca bir DDoS saldırısına katılmak için tasarlandıysa, kullanıcılar botu algılamaya ve silmeye gerek duymayabilirler.

IETF raporunun önerilerinden biri, ISS'lerin trafik analizini kolaylaştırmak için rakipler de dahil olmak üzere üçüncü taraflarla "seçici" verileri paylaşmalarıdır. Geçen yılın Mart ayında, İletişim Güvenliği, Güvenilirliği ve Birlikte Çalışabilirlik Konseyi, ISS'ler için gönüllü Anti-Bot Davranış Kurallarını yayınladı (PDF). İsteğe bağlı olmasının yanı sıra, "ISS'ler için ABC'ler" konusundaki dört öneriden üçü son kullanıcılara dayanmaktadır:

Botların yol açtığı tehdit ve son kullanıcıların bot enfeksiyonlarını önlemeye yardımcı olmak için yapabileceği eylemler hakkında son kullanıcıları eğitin;Bot faaliyetlerini tespit etmek veya son kullanıcı tabanlarındaki bot enfeksiyonları hakkında güvenilir üçüncü taraflar da dahil olmak üzere bilgi edinmek;

Şüphelenilen bot enfeksiyonlarının son kullanıcılarına bildirimde bulunun veya son kullanıcıların potansiyel olarak botlar tarafından enfekte olup olmadıklarını belirlemelerini sağlayın; ve

Bot enfeksiyonlarını gidermede yardımcı olacak son kullanıcılara doğrudan veya diğer kaynaklara referansla bilgi ve kaynak sağlayın.

Lawrence Berkeley Ulusal Laboratuvarı Stephen Hofmeyr ve diğerleri tarafından yazılan "Kötü Amaçlı Yazılımları Temizleme için İnternet Ölçeği Politikalarını Modelleme" (PDF) adlı bir makale (PDF), ağlarına giriş noktalarındaki trafiği analiz etmek için birlikte çalışan büyük ISS'lerin bot tespitinden daha etkili olduğunu öne sürmektedir. son kullanıcı makinelerinde.

Ama bu bizi tamamen kancadan kurtarmaz. Her Windows PC ayda bir kez kötü amaçlı yazılım taramasından geçirildiyse, bir sonraki DDoS saldırısı için daha az sayıda bot olacaktır. CNET okuyucuları ortalamanın üzerinde teknoloji meraklısı olma eğiliminde olduklarından, bir bilgisayar evlat edinme programı öneriyorum: Herkes, sahiplerinin (akrabalar gibi) düzenli olarak bono bazında bakımları olmadığından şüphelendikleri iki veya üç bilgisayarı tarıyor.

İşte bir Windows PC'nin bir botnet ordusuna çekilme ihtimalini en aza indirgemek için üç adım.

Windows yönetici hesabı kullanmayın

Kötü amaçlı yazılımların büyük çoğunluğu Windows sistemlerini hedef alıyor. Büyük ölçüde, sadece sayılardan kaynaklanıyor: Windows'un herhangi bir kötü amaçlı yazılımın etkinliğini en üst düzeye çıkardığı herhangi bir işletim sisteminden çok daha fazla Windows yüklemesi var.

Birçok insan, işvereninin gerektirdiği için büyük olasılıkla Windows'u kullanmaktan başka seçeneğe sahip değildir. Diğerleri için, Windows dışında bir işletim sistemi kullanmak pratik değildir. Ancak çok az kişinin günlük olarak bir Windows yönetici hesabı kullanması gerekir. Son iki yılda günlük bilgisayarımda yalnızca bir ya da iki istisna dışında standart bir Windows hesabı kullandım.

Aslında, bir yazılım yüklemesi veya güncellemesi yönetici şifresi girmemi gerektirinceye kadar hesabın yönetici ayrıcalıklarına sahip olmadığını unutuyorum. Standart bir hesap kullanmak PC'nizi kötü amaçlı yazılımlara karşı korumalı yapmaz, ancak bunu yapmanız kesinlikle bir koruma düzeyi sağlar.

Yazılımınızı otomatik olarak güncellenecek şekilde ayarla

Birkaç yıl önce, uzmanlar PC kullanıcılarının Windows'a, medya oynatıcılara ve diğer uygulamalara düzeltme eklerini uygulamadan önce bir veya iki gün beklemelerini tavsiye etti. Artık, yamalanmamış yazılımın yol açtığı risk, güncellemeden kaynaklanan olası aksaklıklardan çok daha büyüktür.

Mayıs 2011'de eski, güvensiz yazılımları tespit eden üç ücretsiz tarayıcıyı karşılaştırdım. O zamanki üçün favorisi CNET’in sadeliği nedeniyle kendi TechTracker’ıydı, fakat şimdi Secunia’nın Geçmiş Güncellemelerinizi izleyen ve genel bir Sistem Puanı sağlayan Kişisel Yazılım Müfettişine güveniyorum.

Windows Update'teki varsayılan ayar, güncellemeleri otomatik olarak indirmek ve kurmaktır. Ayrıca varsayılan olarak, önemli olarak etiketlenenlerin yanı sıra önerilen güncelleştirmeleri alma ve diğer Microsoft ürünlerini otomatik olarak güncelleme seçenekleri de vardır.

Sistemi taramak için ikinci bir anti-malware programı kullanın

Hiçbir güvenlik programı her olası tehdidi tespit etmediğinden, zaman zaman manuel sistem taraması için ikinci bir kötü amaçlı yazılım tarayıcısının kullanılması mantıklı olur. Favori iki virüs tarama programım da her ikisi de ücretsiz olan Malwarebytes Anti-Malware ve Microsoft'un Kötü Amaçlı Yazılımları Temizleme Aracı.

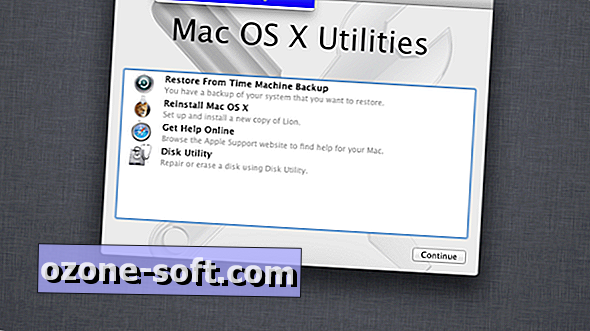

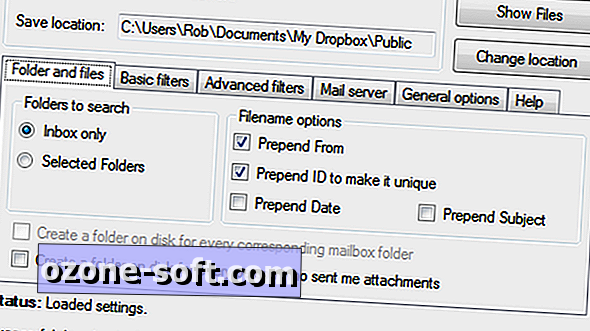

Malwarebytes PUP.FaceThemes virüsünün üç örneğini günlük Windows 7 bilgisayarımın Kayıt defteri anahtarlarında (aşağıda gösterilen şekilde) bulduğunda özellikle şaşırmadım, ancak programın eski Windows sistem klasörlerinde dört farklı virüs tespit etmesini beklemiyordum. varsayılan Windows 7 Pro yapılandırmasına sahip bir test sistemi (bu yazının en üstündeki ekranda gösterildiği gibi).

Kötü amaçlı yazılımın kaldırılmasının beklenmeyen bir yararı, Windows 7 makinesinin önyükleme süresinde iki dakikadan bir dakikaya bir azalma oldu.

Saldırıya uğrayan site operatörleri için yardım

DDoS saldırıları, Brian Krebs'in bildirdiği gibi, geçen Aralık ayında Batı Şeria'daki çevrimiçi hesabını 900.000 dolar boşaltan olay gibi maddi kazançlarla motive oluyor. Saldırılar aynı zamanda birçok analistin, geçen haftaki DDoS’nin Spamhaus’a saldırı düzenlediğine inandığının intikamını alma girişimi olabilir.

İlgili Öyküler

- Dongle şakaları ve tweet atışı, tehdit ve DDoS saldırılarıyla sonuçlandı

- Spam siber savaşları interneti gerçekten yavaşlattı mı?

- Anonim ABD'ye DDoS saldırılarını yasal protesto olarak görme dilekçesi verdi

New York Times, geçen Ocak ayında bildirildiği üzere, İran hükümeti ABD bankalarına yönelik son zamanlarda bir dizi DDoS saldırısı için suçlandı. Artan bir şekilde, botnetler, BankInfoSecurity.com sitesinde Tracy Kitten tarafından bildirilen bankalara karşı hacktivist saldırıları dalgası gibi siyasi eylemciler tarafından muhaliflerine karşı yönlendiriliyor.

Google ve Microsoft gibi büyük siteler DDoS saldırılarını hıçkırık olmadan emebilecek kaynaklara sahip olsa da, bağımsız site operatörleri çok daha savunmasızdır. Electronic Frontier Foundation, küçük site sahiplerine DDoS saldırıları ve diğer tehditlerle baş etmelerine yardımcı olacak bir rehber sunar. Sitenizi Canlı Tut programı, bir web sunucusu seçerken, alternatifleri yedeklediğinizde ve site yansıtma sırasında göz önünde bulundurulacak hususları kapsar.

DDoS saldırılarının artan etkisi, güvenlik şirketi Solutionary tarafından yayınlanan 2013 Küresel Tehdit İstihbarat Raporu'nun başlıklarından biri. Raporun indirilmesi kayıt gerektirir, ancak acele ediyorsanız, Bill Brenner, STK’nın Salted Hash blogundaki raporun bir özetini sunar.

Brenner'ın bildirdiği gibi, Solutionary tarafından tespit edilen iki eğilim, kötü amaçlı yazılımın tespit etmekten kaçınmakta ustalaştığı ve Java listenin başında Adobe PDF'leri destekleyen, kötü amaçlı yazılım yararlanma kitlerinin en sevdiği hedef.

DDoS saldırılarının arkasındaki DNS sunucusu 'güvenlik açığı'

İnternetin doğuştan gelen açıklığı DDoS saldırılarını mümkün kılar. DNS yazılımı satıcısı JH Software, DNS'in özyinleme ayarının bir botnet isteğinin bir sel ağ sunucusunda bir DNS sunucusunda yer almasına nasıl izin verdiğini açıklar. CloudShield Technologies'in Patrick Lynch'i bir işletme ve ISS perspektifinden "açık çözücüler" sorununa bakıyor.

Paul Vixie, Internet Sistemleri Konsorsiyumu sitesinde DNS'yi engellemenin tehlikelerine bakıyor. Vixie, bir sitenin orijinalliğini veya gerçekliğini kanıtlamak için Secure DNS teklifiyle engellenmesini önler.

Son olarak, öldürmek için iki buçuk saatiniz varsa, geçen Aralık ayında New York'ta düzenlenen ve DDoS Saldırıları Azaltmak: Gelişmekte Olan Bir Tehdit Manzarası İçin En İyi Uygulamalar başlıklı ilginç panel tartışmasını izleyin. Panel, Kamu Çıkarı Tescili CEO'su Brian Cute tarafından yönetildi ve Verisign, Google ve Symantec'ten yöneticiler dahil edildi.

Panel katılımcıları arasında yinelenen bir tema beni etkiledi: son kullanıcıları eğitmemiz gerekiyor, ama bu onların suçu değil, aynı zamanda tamamen problemleri de değil. Bana göre, ISS'lerin parayı geçerken göründüğünden biraz daha fazlası gibiydi.

Yorumunuzu Bırakın